Los delitos informáticos se disparan

La unidad especializada de la Ertzaintza pide especial cuidado con el correo electrónico. Los delincuentes atacan a personas físicas y jurídicas en busca de dinero

Los robos físicos están dando, cada vez más, paso a los atracos digitales. El crecimiento exponencial de las operaciones económicas por Internet, tanto desde las viviendas de los ciudadanos como desde las empresas con los bancos, y la dependencia cada vez mayor de ordenadores, tabletas y todo tipo de dispositivos conectados a la red como los smartphones, está abriendo un imponente campo para quienes quieren vulnerar la privacidad y dejando puertas de entrada a posibles intrusos.

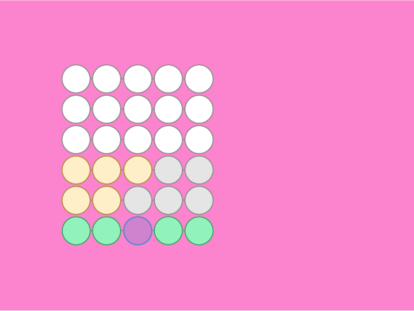

Los ciudadanos vascos sufren ya más de quince ataques informáticos al día y los delincuentes persiguen el dinero, por lo general. En 2014 se produjeron en Euskadi 5.217 ataques entre delitos y faltas, el 22% más que en 2013, frente a un descenso del 3,5% del resto de delitos.

La proliferación de las redes sociales -Twitter, Facebook, Linkedin, Whatsapp, Instagram y otras que surgen- están acelerando el tráfico de datos entre personas y grupos, dejando el correo electrónico en un teórico segundo plano. La comunicación inmediata a través de esas redes hace que el email haya entrado en un aparente proceso de devaluación entre las nuevas generaciones.

Sin embargo, pese a esa apariencia su papel sigue siendo central ya que es a través de correo electrónico que se reciben las claves o se recuperan en caso de pérdida. “El correo electrónico es la llave de toda nuestra vida digital”, aseguró el viernes, Manu, el responsable de delitos informáticos de la Ertzaintza, “y es ahí donde atacan una buena parte de los delincuentes”, advirtió.

Del menudeo al secuestro del servidor

“Estamos acostumbrados al ataque físico, pero ahora para los delincuentes es mucho más rentable el informático”, dice el experto policial. Aunque como reconoce, los delitos más comunes son los indiscriminados, en los que se buscan, a través del correo electrónico, las claves para robar cantidades relativamente pequeñas, entre mil y tres mil euros de media, cada vez son más comunes los que se denominan Ransomware.

En estos tipos el infractor infecta un servidor, lo encripta y una vez tomado el control, exige el pago de una cantidad para entregar la clave de desencriptado. También encripta las copias de seguridad si están conectadas a la red, dejando a la empresa con las manos atadas en el caso de que en ese servidor estén, por ejemplo todas las medidas del utillaje, los planos de las piezas que se usan y fabrican, la información económica, de clientes o la gestión de nóminas. Recientemente un pirata cambió una micra en todas las medidas de los planos de una empresa y la producción de varios días se fue a la basura.

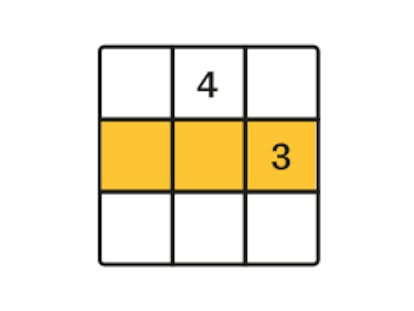

El problema, explica el experto es que muchas firmas tienen la copia de seguridad conectada a Internet, o simplemente no tienen copias de seguridad. “Según como sea, la empresa tiene un problema muy, pero que muy importante”, dice el agente. También explica que los rescates de este tipo de operaciones se hace con bitcoins, un sistema al margen de bancos y entidades de control, y cuyas transferencias se hacen por el sistema de doble clave, pública y privada, que hace muy difícil, si no imposible, su rastreo. “Antes valía con una caja fuerte y cámara de seguridad”, recuerda Manu, “pero eso se ha acabado hay que concienciarse”.

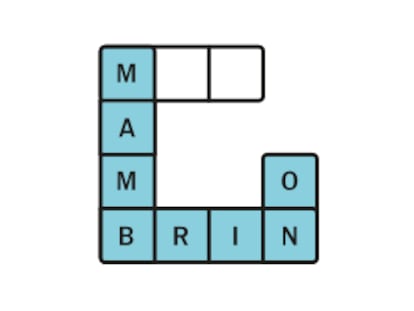

¿Cómo? El procedimiento es más sencillo de lo que parece. En un momento dado te llega un correo para que revises algo, por ejemplo, en google docs y al seguir el enlace te llevan a otro sitio con la misma apariencia donde tienes que volver a introducir tus claves para acceder a teóricamente un documento que te han enviado por ese medio. Al introducir las claves, todo con una apariencia de normalidad apabullante, se las entregas sin darte cuenta. A partir de ahí te vigilan. Observan tu tráfico, si haces transferencias o pedidos, estudian el ataque que van a hacer. Al disponer de tus claves, el delincuente está en disposición de suplantar tu identidad y, ya con el control de tu correo electrónico, ordenar una transferencia directamente a tu banco, o cambiar el destino de una entrega de mercancías, o simplemente comunicar al banco que la cuenta destino de una determinada operación cambia y la nueva va directamente a la del propio estafador

“Hace unos días paramos una transferencia fraudulenta de un millón de euros”, dijo Manu. El delincuente había suplantado la identidad de una pyme pero en vez de atacar directamente a la empresa o al banco, convenció al intermediario financiero de esa firma para que cambiara la cuenta de destino de unos pagos. “Parece que es algo que nunca te va a pasar”, dice. Sin embargo, han pasado de once a quince denuncias diarias, en el último año, evidenciando que hay muchos más.

El experto de la Ertzaintza propone varias posibles soluciones para evitarlo. Primero hay que conocer la IP del ordenador propio, es decir, como el DNI de cada ordenador y después cotejar el tráfico de tu propio email. En el caso de gmail es muy sencillo porque se puede consultar en la parte de abajo de la página de bienvenida. Si al comprobar el tráfico aparecen IP diferentes, o raros, de países extraños, hay que denunciarlo.

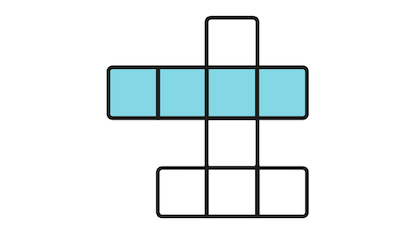

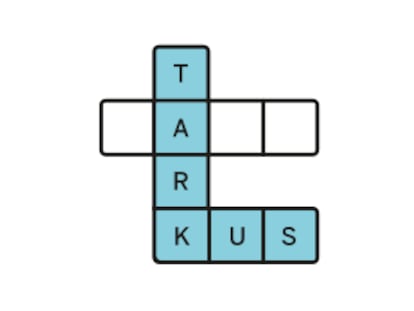

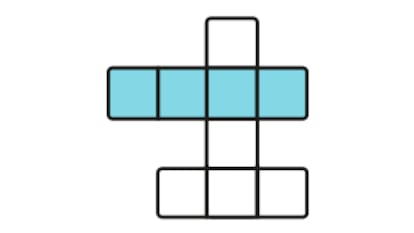

La otra opción de seguridad es la encriptación. “Parece ciencia ficción pero los programas son gratuitos y es muy sencillo y recomendable hacerlo”, dice el agente. En este caso hay dos tipos de encriptaciones, la simétrica en la que emisor y receptor del correo electrónico comparten las claves, y la encriptación asimétrica en la que cada cual tiene dos claves una pública y otra privada. Este doble sistema que la Ertzaintza recomienda, opera como un doble cortafuegos, una doble verificación que en el caso del emisor puede actuar también como un certificado de que el documento, efectivamente, está enviado por quien lo firma, y a la hora de la recepción la desencriptación se hace en base a una clave que sólo el receptor tiene. Manu propone evitar seguir cualquier tipo de link que te propongan si no conoces al emisor, y en ese caso, verificar que la página en la que entras es la original porque las imitaciones están muy logradas.

Sobre la firma